Um grupo de hackers brasileiros especializados em golpes financeiros desenvolveu um programa malicioso que bloqueia pagamentos por aproximação em pontos de venda. Sem a aproximação, consumidores são obrigados a inserirem o cartão físico na máquina, permitindo a fraude.

O novo golpe foi divulgado pela Kaspersky, empresa de cibersegurança, nesta terça-feira (31/1). Trata-se de nova versão do vírus desenvolvido pela Prilex, grupo de cibercriminosos brasileiros. A empresa de cibersegurança informa que este é a primeiro malware (programa malicioso) no mundo a conseguir bloquear pagamentos por aproximação.

O Prilex é um grupo brasileiro especializado em desenvolver programas maliciosos para aplicação de golpes financeiros. Os hackers ganharam notoriedade criando malwares para roubar dados em caixas eletrônicos e pontos de venda. A atuação do grupo é rastreada desde 2014 e foi detectada na América do Norte e Europa.

Os pagamentos de aproximação são considerados mais seguros por especialistas. Esse procedimento tem um identificador único, impossibilitando que dados sensíveis sejam capturados por criminosos

“Os pagamentos por aproximação fazem parte de nossa rotina, e as estatísticas mostram que o segmento de varejo lidera a lista com participação superior a 59% da receita global de pagamentos contactless em 2021. Essas transações são extremamente convenientes e especialmente seguras. Isso mostra a criatividade e o conhecimento técnico dos criadores do Prilex com relação aos meios de pagamento”, afirma Fabio Assolini, chefe da Equipe Global de Pesquisa e Análise (GReAT) da Kaspersky na América Latina.

Ainda segundo Assolini, o número de detecções desse vírus em atuação não é alto, o que pode indicar que o programa esteja em fase de testes. Ele tranquiliza o cidadão comum e diz que os golpes provavelmente serão aplicados em operações que envolvam grandes valores.

“O Prilex é bem direcionado. Não vão instalar o vírus na padaria da esquina. Eles preferem empresas que movimentam valores expressivos”, avalia.

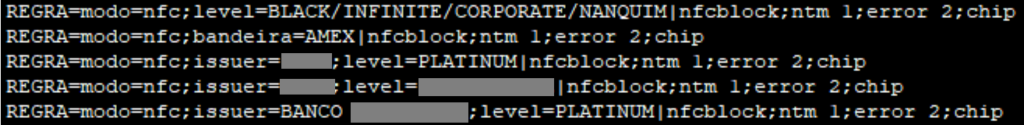

O objetivo é forçar a vítima a usar seu cartão físico, inserindo-o em o leitor de PIN pad, para que o malware possa capturar dados provenientes do transação, usando todas as formas disponíveis para Prilex, como manipular criptogramas para executar Ataques GHOST. Outra novidade adicionada às últimas amostras Prilex é a possibilidade de filtrar cartões de crédito de acordo com o seu segmento, e criar regras diferentes para diferentes segmentos. Por exemplo, eles podem bloquear NFC e capturar dados do cartão, somente se o cartão for Black/Infinite, Corporate ou outro com alto limite de transações, que é muito mais atraente do que o crédito padrão ou com baixo limite.

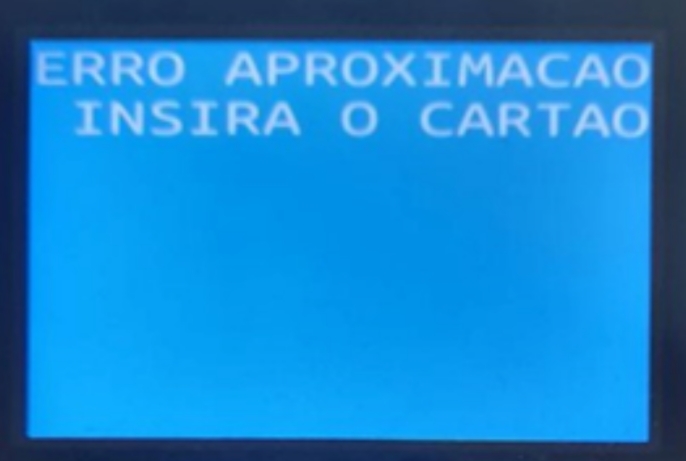

O Vírus bloqueia o RFID, quando o cliente aproxima o cartão para pagamento é gerado uma código de transação único e o mesmo é capturado e bloqueado dando erro.

Com isso para efetuar a transação o cliente deve inserir o cartão, nesta hora os demais dados sao capturados e com estas informações e dados capturados pelo NFC é possível efetuar uma transação com o código validado.

Related: PyPI Users Targeted With PoweRAT Malware

Related: Self-Replicating Malware Used by Chinese Cyberspies Spreads via USB Drives

Related: Omron PLC Vulnerability Exploited by Sophisticated ICS Malware